Déclaration des facteurs de

Problématique Racines

Il y a eu des poches de progrès dans le traitement du problème au cours des dernières années. Cependant, une grande partie de l'industrie continue à fermer les yeux sur les risques de non signé firmware, Elypsium de recherche indique.

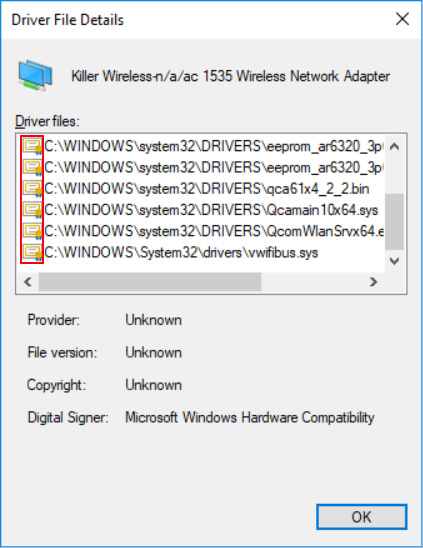

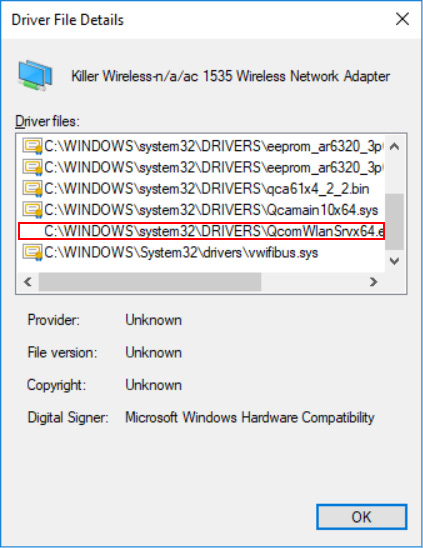

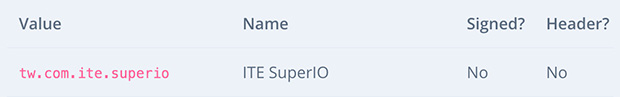

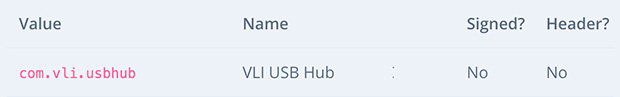

Dans la réalisation de quatre projets de recherche, Elypsium l'équipe a trouvé unsigned firmware WiFi adaptateurs, concentrateurs USB, les trackpads et des caméras dans une variété d'équipements d'entreprise. Ces questions peuvent être dévastatrices pour la sécurité et le fonctionnement des dispositifs.

"Le plus souvent, [ils] sont très difficiles à corriger. La perturbation des composants tels que les cartes réseau, les disques et autres périphériques pouvez désactiver complètement l'appareil ou de fournir des attaquants avec des moyens pour voler des données, fournir ransomware et se cacher de la sécurité", déclare le rapport.

Ces faiblesses sont largement répandus dans les composants dans les ordinateurs portables et les serveurs, le nouveau Eclypsium la recherche montre. Ils offrent de multiples voies pour les attaques malveillantes.

Voir Eclypsium du "Know your Own Device" des ressources pour un aperçu de quelques-uns des les plus courantes firmware-les composants activés dans les appareils d'aujourd'hui.

La Lenteur De La Réponse, Peu De Solutions

Malgré les précédentes dans-le-sauvage, les attaques, les constructeurs de périphériques ont été lents à adopter la pratique de la signature de du firmware. Quand il s'agit de sécurité, la plupart de l'attention va à la plus visible des composants d'un système, comme le système d'exploitation et les applications.

En réponse au nombre croissant de menaces, de nombreuses organisations ont commencé à ajouter du firmware de leur vulnérabilité, de gestion et de prévention des menaces modèles. Cependant, ces efforts sont limités pour le firmware du système -- l'UEFI ou BIOS résident sur le tableau principal d'un dispositif, explique Michael.

La menace de danger est souligné parce que pratiquement tous les composants à l'intérieur d'un périphérique a son propre firmware et son potentiel pour le risque, dit-il. Qui comprend les cartes réseau, les cartes graphiques, les périphériques USB, les appareils photo, tablettes tactiles et des trackpads, et plus encore.

"Malheureusement, cette question sera autour pendant un bon moment, et nous allons probablement voir des améliorations dans la prochaine génération de produits. Mais cela n'arrivera pas tous à la fois. En tant qu'industrie, nous devons accorder plus d'attention pour le matériel et le firmware de la sécurité", a indiqué Michael.

Certains fabricants, comme HP et Lenovo, ont été prompts à reconnaître le problème et de commencer à travailler sur des solutions avec leur appareil/les fabricants de composants. Signé firmware protections nécessitent généralement des changements dans le matériel ainsi que le firmware. Pour ce faire, ils doivent être introduites dans une future révision de votre appareil ou d'un modèle, at-il ajouté.

Pourquoi le Risque

Ces composants internes dans les périphériques sont régies par le firmware. Le firmware peut être brûlé dans le circuit intégré de l'appareil lui-même. Ou le composant peut avoir sa propre mémoire flash où firmware est stocké.

Dans d'autres cas, le firmware peut être fournie de façon dynamique par le système d'exploitation au démarrage. Cependant, le firmware est stocké, il peut agir comme un petit ordinateur qui régit le comportement bas niveau de cette composante particulière. Ce code est souvent très sensibles à l'attaque, résidant dans tout, des ordinateurs portables aux serveurs de périphériques réseau, selon le rapport.

La protection des utilisateurs contre les dangers de la non signé firmware nécessite un travail par les vendeurs dans l'industrie. Les fabricants d'équipement d'origine (Oem) et les fabricants de conception initiale (ODMs) doivent travailler ensemble pour résoudre ces problèmes.

"En incluant ces types de problèmes dans leurs évaluations des risques, les entreprises peuvent prendre des décisions éclairées sur lequel les périphériques et les produits sont sûrs et qui ne le sont pas," dit Michael.

Redoutable Lutte À L'Avance

Atténuer les problèmes de non signé firmware provoque sur une longue période de l'utilisation généralisée des moyens une solution rapide est peu probable à venir bientôt-mais il est essentiel de faire des progrès vers cette fin.

"Malheureusement, firmware vulnérabilités peuvent être plus difficiles à détecter et plus difficiles à réparer," TAG Cyber est Teitler dit. "La meilleure pratique consiste à déployer une analyse automatique des vulnérabilités et des erreurs de configuration au niveau du composant et de suivre en permanence de nouvelles questions ou des exploits."

Le problème est que les périphériques manquent souvent de la même meilleures pratiques de sécurité que nous prenons pour acquis dans les systèmes d'exploitation et dans d'autres composants visibles, comme l'UEFI ou BIOS, a noté Michael. Plus précisément, de nombreux périphériques ne pas vérifier que le firmware est signé correctement avec une haute qualité de clés publique/privée avant d'exécuter le code.

Cela signifie que ces composants n'ont pas de moyen de vérifier que le firmware chargé par le dispositif est authentique et doit être digne de confiance. Un attaquant ne peut tout simplement insérer un malveillant ou vulnérables du firmware de l'image, dont la composante la confiance aveuglément et de l'exécution, il a mis en garde.

Pas De Voie Claire Vers L'Avant

Ces composants sont à l'intérieur des ordinateurs portables et des serveurs, mais il est souvent à l'appareil/les fabricants de composants d'introduire des mesures d'atténuation.

La plupart des organisations n'ont pas la maturité des processus nécessaires pour gérer les failles de sécurité à ce niveau ou à céder " Common vulnerabilities and Exposures (CVE) rapports, selon Yuriy Buygin, chef de la direction de Eclypsium.

Souvent, le vieillissement du matériel devient une grande partie du problème. Des techniques permettant de fournir de solides correctifs pour répondu produits sont indisponibles en raison d'une vieille conception de matériel, dit-il.

"Nous allons donc voir ces questions pour les années à venir, et la seule façon d'améliorer c'est pour trouver des vulnérabilités, alerter le public et aider les fournisseurs de matériels d'établir un meilleur firmware de la sécurité," Buygin dit LinuxInsider.

Les Vecteurs D'Attaque

Eclypsium des chercheurs ont démontré comment unsigned firmware peuvent être victimes de violence dans le cadre d'une véritable attaque.

La démonstration montre Eclypsium chercheurs attaquer unsigned firmware d'une carte d'interface réseau (NIC) chipset. Une attaque malveillante sur la carte peut avoir un impact profond sur le serveur.

Qui, à son tour, la compromission du système d'exploitation à distance. Il offre à l'attaquant avec une télécommande de porte dérobée pour espionnage et exfiltrating raw réseau de trafic tout en contournant le système d'exploitation de pare-feu pour en extraire des données ou de livrer ransomware.

Une telle attaque pourrait déconnecter d'un serveur à partir d'un réseau sur un signal, avertit le rapport. Qui peuvent perturber la connectivité pour un centre de données.